اگر کلاهبرداران می خواهند به سیستم شما دزدکی داشته باشند، آنها گزینه های بسیار زیادی دارند.

آنها می توانند برخی از هک های جدی را انجام دهند، از آسیب پذیری ها و سوءاستفاده ها استفاده می کنند تا از کنترل های امنیتی که در حال حاضر در محل خود استفاده می کنند جلوگیری کرده و سرورهای خود را به نرم افزار اجرا کند که قرار نیست انجام شود.

یا آنها می توانند بدون هیچ گونه جیگری پوکر سطح پایین، با استفاده از ورود رسمی و استفاده از دستورات سیستم رسمی آشنا شوند.

به جای استفاده از یک اتومبیل به سرقت رفته است که یک تاکسی به سرقت بانک متوسل شده است - این چیزی نیست که خیلی چیزهای زیادی به کار رفته باشد، اما شما هیچ راه حلی برای این کار ندارید.

همانطور که خوانندگان معمولی می دانند، یکی از ابزارهای محبوب برای کلاهبرداران بدافزار در حال حاضر ویندوز RDP است، کوتاه برای پروتکل دسک تاپ از راه دور.

متأسفانه، ما در سال های اخیر چندین بار در مورد وقایع امنیتی RDP نوشتیم که اجازه می دهد تا کلاهبرداران به شبکه شما وارد شوند، به شرط اینکه آنها سیستم های صحیح واقعی هستند ...

... بجز اینکه به جای ثابت کردن چیزها، آنها را به جای آن شکست می دهند و سپس پول می پردازند تا خسارت را به خوبی انجام دهند.

اما RDP تنها راه محبوب برای crooks نیست.

ما اخیرا تحقیقات honeypot را برای حملات SSH منتشر کردیم، جایی که SSH برای Secure Shell، یک سیستم دسترسی از راه دور است که حتی بیشتر در آموزش لینوکس و یونیکس از RDP در ویندوز استفاده می شود.

(SSH نیز در سرورهای ویندوز محبوب است، اما پیروزی نزدیک به 100٪ که در مورد پسر عموی Unixy آن انجام می شود ندارد.)

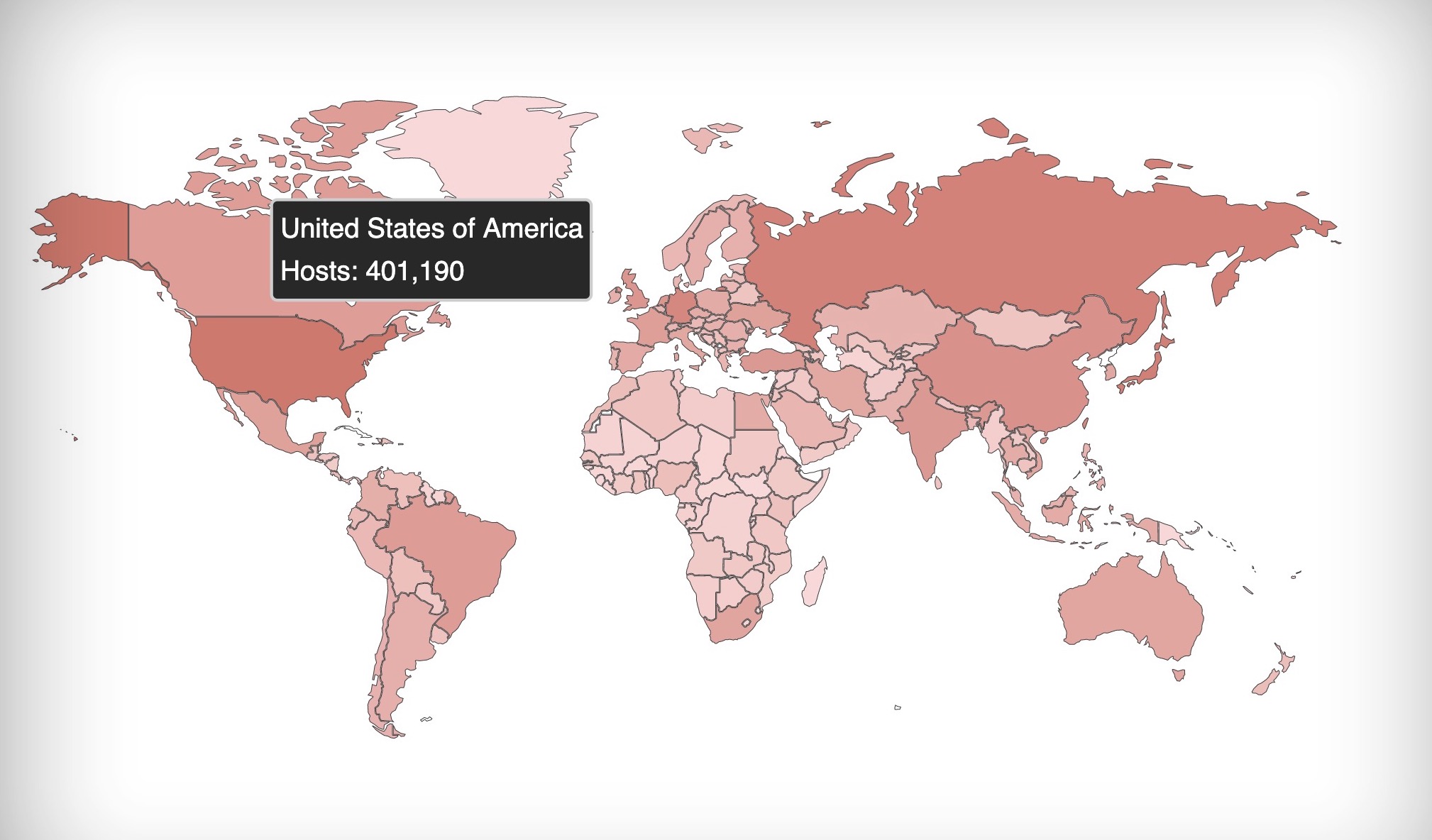

تحقیق ما یک تصویر واضح نشان داده است که چقدر سایبرکرین انرژی آماده است تا با استفاده از روش های غیرقابل دسترس، به شبکه شما دسترسی پیدا کند.

استفاده از ابزارهای غیرقانونی قانونی برای ورود غیرقانونی، نه تنها کریکت سایبری را به مجموعه گسترده ای از مهاجمان باز می کند، بلکه خطر ابتلا به تشخیص سوءاستفاده یا ایجاد سقوط سرور را نیز از بین می برد.

متاسفانه، کلاهبرداران فقط از SSH و RDP به عنوان ابزار حمله عمومی استفاده نمی کنند.

بسیاری از سرویس های آنلاین دیگر مانند برخی از شما ممکن است انتظار نداشته باشید که به عنوان یک خط فرمان به همان اندازه خوب است، در صورتی که فقط می توانید به آنها متصل شوید.

به عنوان مثال، یک سرور MySQL ناامن فقط راه نقض اطلاعات نیست.

این نیز بسیار موثر، اگر غیر متعارف، جایگزین برای RDP و یا SSH برای اجرای نرم افزار از راه دور.

در اینجا یک نمونه شگفت انگیز است که اخیرا توسط honeypot SophosLabs گرفته شده است که در بندر TCP 3306، پورت دسترسی پیش فرض برای MySQL گوش دادن است.

سرور فریبنده تاکید کرد که یک نمونه ناامن از MySQL است که هکرها می توانند آن را پیدا کنند، پروب و اتصال به آن را داشته باشند.

Honeypots به طور عمدی هکرها را جذب می کند تا پیگیری تکنیک های حمله که در حال حاضر کلاهبرداران از آن استفاده می کنند - البته در حد محدودیت ها، به دلیل اینکه honeypot نباید اجازه دهد کلاهبرداران هر گونه آسیبی واقعی را تحمل کنند.

اپراتورهای Honeypot باید مراقب باشند تا بخشی از راه حل بدون تبدیل شدن به بخشی از مشکل باشند. به عنوان مثال، اگر شما در حال تلاش برای فهمیدن در اسپم ها با چه چیزی شبیه یک کامپیوتر زامبی است که آماده است و انتظار دارد تا ایمیل های ناخواسته را از بین ببرد، شما باید به اندازه کافی به اندازه کافی برای ایجاد کلاهبرداران پیام هایی که می خواهید ارسال کنید، اضافه کنید ضمیمههایی که میخواهند توزیع کنند، و نشان دهند که چه تعداد افرادی که میخواهند هرزنامه باشند. اما شما نباید اجازه دهید که هیچ کدام از پیامهای مضحک را بیرون بیاورید، یا به هر حال شما کلاهبرداران را به سرویس رایگان هرزنامه می دهید.

در حمله مبتنی بر SQL گرفته شده توسط SophosLabs، کلاهبرداران تلاش کردند تا سرور MySQL honeypot را به یک ربات اجرایی کد از راه دور تبدیل کنند، با استفاده از یک توالی مثل این:

به سرور وصل شوید.

حدس و گمان اعتبار یک کاربر مجاز و وارد شوید

یک جدول پایگاه داده بیگناه ایجاد کنید و یک رکورد متنی را که شامل متن است که در واقع یک فایل اجرایی ویندوز در هگزادسیمال است اضافه کنید.

داده های هگزادسیمال را رمزگشایی کرده و آن را به عنوان یک فایل محلی به نام cna12.dll ذخیره کنید. (DLL یک نوع خاص از برنامه ویندوز طراحی شده است که توسط یک برنامه کاربردی که در حال اجرا است برای اضافه کردن ویژگی های اضافی لود می شود.)

دستورالعمل سرور برای بارگذاری DLL جدید به عنوان یک پلاگین MySQL شناخته شده به عنوان یک کاربر تعریف شده (UDF)،

یک تابع در پلاگین جدید برای تهیه و اجرای نرم افزارهای مخرب با استفاده از HTTP.

به عبارتی، کلاهبرداران از MySQL به عنوان یک زامبی به طور کامل از راه دور کد با استفاده از سیستم MySQL UDF پلاگین استفاده می کنند که اجازه می دهد تا ویژگی های اضافی به سرور در زمان اجرا وارد شود.

حمله به خصوص پیچیده نبود، زیرا کلاهبرداران نتوانستند متوجه شوند که honeypot لینوکس را اجرا می کرد و کد اجرایی خاص را برای نسخه ویندوز MySQL آپلود کرد.

با این وجود، اگر سرور ویندوز را اجرا می کرد، سپس HTTP را دانلود کنید در مرحله 6 بالا ...

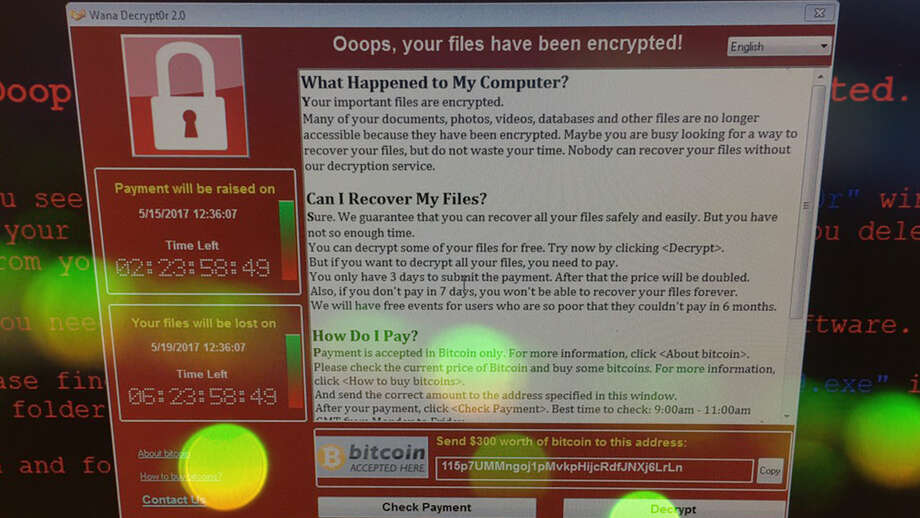

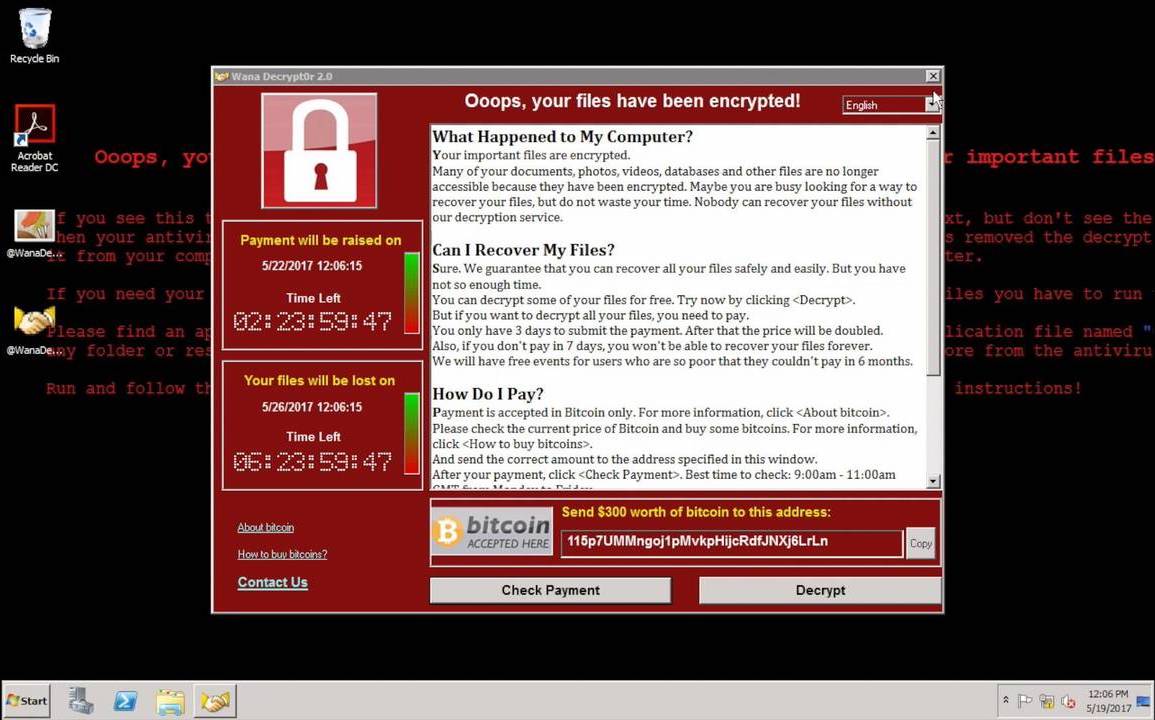

... می تواند ransomware را به عنوان GandCrab شناخته شود.

برای تجزیه و تحلیل دقیق تکنیک های استفاده شده در این حمله و برای IoC ها (شاخص های سازش) می توانید برای بررسی پرونده های مشابه در سرورهای خود، لطفا تجزیه و تحلیل فنی سایت ما، Sophos News را بخوانید.

چه کاری باید انجام دهید؟

حکمت دریافت می کند که شما نباید به این نوع حمله آسیب برسانید.

انفجار بزرگ جهانی SQL Slammer در سال 2003 باید همه ما را به نگهداری سرورهای SQL خود از اینترنت متهم کرد و پتانسیل سوء استفاده از ویژگی UDF MySQL تا مدت طولانی مستند شده است.

اما این واقعیت که ما هنوز در حال تلاش برای دستیابی به پیچیدگی های خودکار و تلاش برای از بین بردن پورت های اینترنتی در اینترنت است یادآوری می کنیم که ما هنوز اشتباهات قدیمی را انجام می دهیم.

بنابراین در اینجا چیزی است که باید انجام دهید:

اطمینان حاصل کنید که سرورهای SQL شما به طور مستقیم از اینترنت قابل دسترسی نیستند. اگر آنها هستند، تقریبا قطعا یک اشتباه است. اگر این یک اشتباه نیست، این ایده بدی است که باید راه دیگری برای دسترسی به آنها از راه دور پیدا کنید. با استفاده از یک VPN یا SSH به عنوان اولین نقطه ورود در نظر بگیرید و 2FA را برای تمام کاربران خود اصرار کنید.

گذرواژههای مناسب را انتخاب کنید. حمله شده در اینجا نمی تواند توسط یک کاربر نا معتبر کشیده شود، بنابراین شانس با کلمات عبور ضعیف را نگیرید. حتی اگر سرور SQL شما تنها در داخل قابل دسترسی باشد، شما نمی خواهید فقط هر کسی بتواند به راحتی وارد شود، به خصوص به عنوان یک کاربر منحصر به فرد.

تنظیمات کنترل دسترسی MySQL خود را بررسی کنید. فقط کاربران با حقوق INSERT به پایگاه داده اصلی مایکروسافت می توانند UDF جدید را بارگذاری کنند، بنابراین هر کسی که می تواند این حمله را انجام دهد، در حال حاضر توانایی کافی برای انجام بسیاری از چیزهای بد دیگر را دارد. (این امر می تواند گزینه ای برای غیرفعال کردن UDF ها باشد، اگر هرگز از آنها استفاده نکنید، اما ما نمی توانیم راهی برای انجام این کار پیدا کنیم. تنها ترفندی که ما می توانیم برای جلوگیری از بارگذاری UDF پیدا کنیم این است که نسخه خود را به صورت ایستا مرتبط کنیم از mysqld از کد منبع.)

آزمایش نفوذ را در نظر بگیرید. شما احتمالا تمام استراتژی های دفاعی ذکر شده در بالا ذکر شده را می دانید و سعی می کنید آنها را دنبال کنید، اما ارزش این را دارد که آنها را به درستی اعمال کرده اید. اشتباهات اتفاق می افتد، و اگر شما به دنبال آنها نیستید، شخص دیگری قطعا خواهد شد.

ایمن باش - با خم کردن چاه ها، و سپس بررسی کنید که بتتن به درستی نصب شده است.

:format(webp)/cdn.vox-cdn.com/uploads/chorus_image/image/63875731/12.6.1.0.jpg)