SAN FRANCISCO - یک مرد نابالغ، که به وسیله پزشکان، پرستاران و پزشکان محاصره می شود، مرد متوسط ساله بود که نگران بیمار شدن مراقبت های بهداشتی آمریکا می بود، می تواند خطرناک باشد: "cybergeddon".

"هشدار: تمام مانیتورهای رایانه ای در سیستم بیمارستان پایین آمده است"، صدای زنانه اتوماتیک صدای بلند بر روی یک سیستم آدرس عمومی بیان شده است.

به زودی، وضعیت مرد بدتر شد و یک جفت پزشکان تلاش کردند پاسخ های غیر معمول از دستگاه انسولین بیمار شبیه سازی شده را بیابند - در حالی که بیش از صد نفر هر تصمیم خود را به تماشای آنها می انداختند.

تظاهرات قلب تند و تند و تند و تیز در کنفرانس امنیتی اخیر در مرکز سانفرانسیسکو نشان داد چه اتفاقی می افتد زمانی که یک حمله سایبری فلج می کند یا تجهیزات را در هر بیمارستان در کشور پیدا می کند و دستگاه هایی مانند پمپ انسولین که در بسیاری از خانه ها استفاده می شود.

سوال اساسی: زمانی که هکرها دستگاه های مراقبت های حیاتی را می گیرند، مانند این مثال شدید، پزشکان هنوز می توانند بیمار را نجات دهند؟

دکتر جف توللی، که در کنار دکتر کریستین دانف، همجنسگرای هکر، تبدیل شده است، تظاهرات اینترنتی را توسعه داد، گفت: "این بسیار محرک، متقاعد کننده و تحریک کننده تجربه است."

Dameff در یک مصاحبه مشترک گفت: "ما هشدار را افزایش می دهیم."

دکتر Dameff هنگامی که از او پرسید که آیا بیشتر بیمارستان های ایالات متحده می توانند لحظه ای که حمله سایبری در حال انجام است تشخیص دهد، پاسخ داد: "من بیشتر نمی گویم، نه"، و اذعان کرد که "این یک مشکل برای سیستم مراقبت بهداشتی کشور است.

او توضیح داد: "ما بر این باور هستیم تاکید بیش از حد بر حفاظت از اطلاعات بیمار بجای حفاظت از مراقبت از بیمار قرار داده شده است." "ما به شوخی می گویم که ما حریم خصوصی بیمار را دوست داریم، اما ما می خواهیم آنها زنده بمانند تا از آن استفاده کنند."

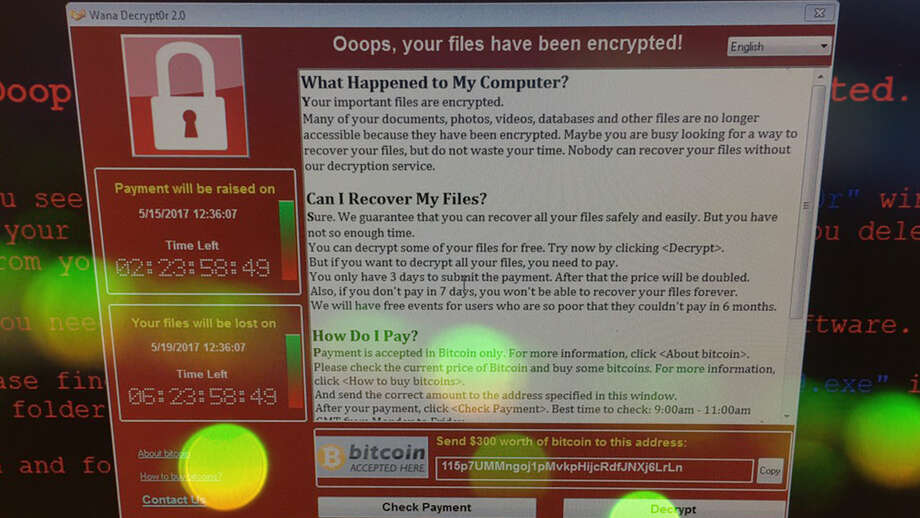

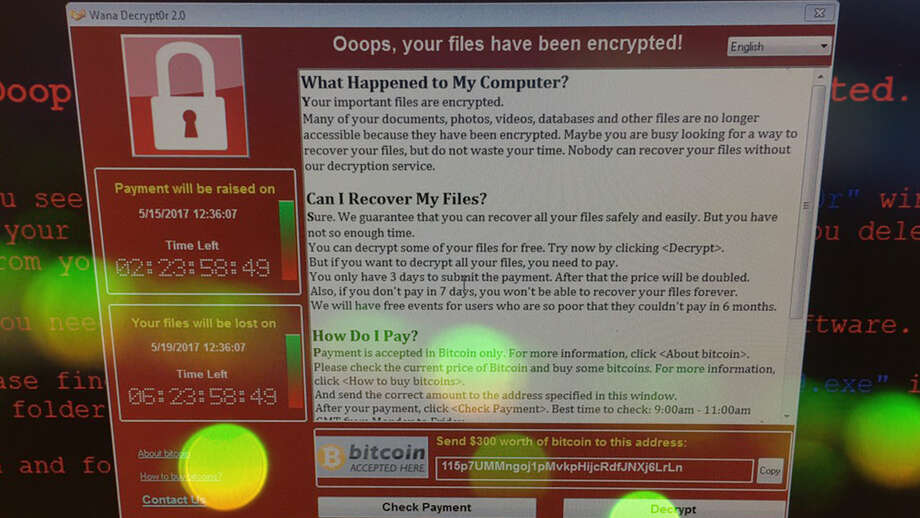

دیمف گفت: "ما به شدت نگران زیرساخت هایی هستیم که برای مراقبت های بهداشتی مورد هدف قرار می گیرند. نمونه خوبی از این WannaCry است."

Wannacry شوک سایبری به یک سیستم مراقبت بهداشتی بود که بسیاری پیش بینی کرده بودند.

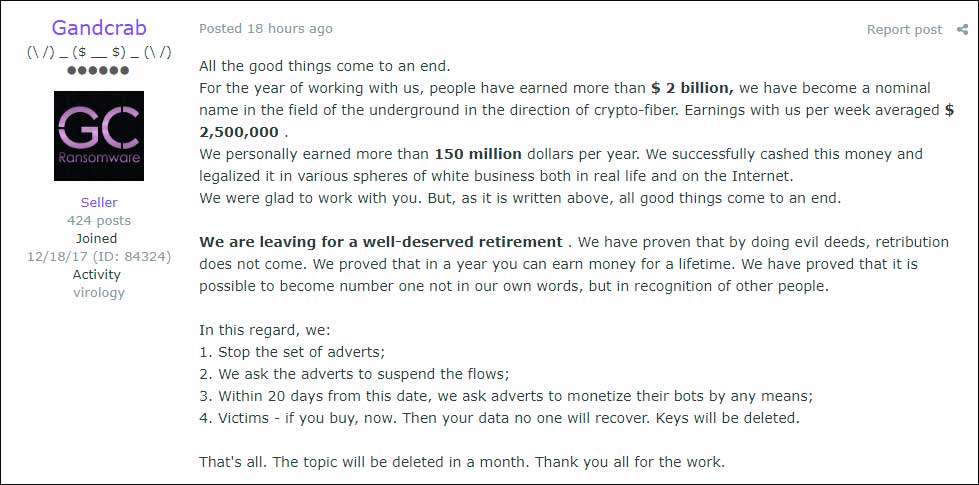

در سال 2017، بدافزار مخرب 16 بیمارستان در سراسر بریتانیا را تعطیل کرد. ایالات متحده آمریکا کره شمالی را متهم کرد. کارشناسان می گویند، ملت ها، بازیگران غیر دولتی، هکرها و دیگران در هنگام راه اندازی اعتصابات اینترنتی، از جمله به دلایل سیاسی یا مالی یا به سادگی برای کنجکاوی یا سرگرمی، انگیزه های گوناگونی دارند.

دکتر Dameff هشدار داد: "ما درس WannaCry را در ایالات متحده آموختیم."

دکتر توللی اضافه کرد: "چرا ما باید صبر کنیم تا مردم از این موضوع صدمه ببینند؟ چرا ما نمی توانیم مانع از این اتفاق شود؟"

هشدارهای سایبری رشد می کنند

اگر پیشگیری بهترین دارو باشد، تعداد زیادی از مکان ها اسکریپت دریافت نمی کنند.

گزارش امنیتی امنیت شرکت Netscout در سراسر جهان، حملات امنیتی را که شبکه های وب را در بیمارستان ها و دفاتر پزشکان شناخته اند و "حملات انکار سرویس توزیع شده" (DDoS) در 12 ماه گذشته به 1400 درصد افزایش یافته است، کشف کردند.

با وجود اینکه سه چهارم سازمان های بهداشتی در یک نظرسنجی اخیر گفتند که در سال گذشته "یک حادثه مهم امنیتی" داشته اند، تنها 9 درصد از سازمان های مراقبت های بهداشتی معتقدند که یکپارچگی زنجیره تامین یک تهدید بالقوه سایبری است.

وزارت امنیت داخلی فکر می کند در غیر این صورت.

در تحقیق انجام شده برای واحد تحقیقاتی ملی تلویزیون هارست، DHS اعلام کرده است که در سال مالی گذشته (29) بیشتر هشدارهای آسیب پذیری در مورد دستگاه های پزشکی را منتشر کرده است که از پنج سال پیش تلف شده است (23). این اداره گفت که آسیب پذیری های گزارش شده برای همه بخش ها - نه فقط پزشکی - از سال 2016 بیش از دو برابر افزایش داشته است، به 1302 در سال مالی 2018.

آیا ارائه دهنده خدمات پزشکی شما نقض سایبری رنج می برد؟ برای مشاهده نقض اطلاعات توسط: دولت، شرکت، نوع نقض، محل نقض، تاریخ و تعداد افرادی که تحت تأثیر قرار گرفته اند، در حال حاضر تحت بررسی وزارت امور خارجه ایالات متحده از اداره بهداشت و خدمات انسانی حقوق مدنی هستند.

تهدید رو به رشد سایبری این است که چرا دانیل بارد، مامور ارشد فناوری در ارواین، نرم افزار Promenade Software مبتنی بر کالیفرنیا که نرم افزار را برای وسایل پزشکی می سازد، کمک کرد تا سازمان اطلاعات تجزیه و تحلیل اطلاعات پزشکی (MedISAO) را راه اندازی کند. با نعمت اداره غذا و داروی، آن را به عنوان یک مرکز پاکسازی برای سازندگان دستگاه های معمول رقابت می کند تا داده ها را در مورد آسیب پذیری هایی که بر روی دستگاه های چندگانه تاثیر می گذارد - نه تنها از یک شرکت تاثیر می گذارد.

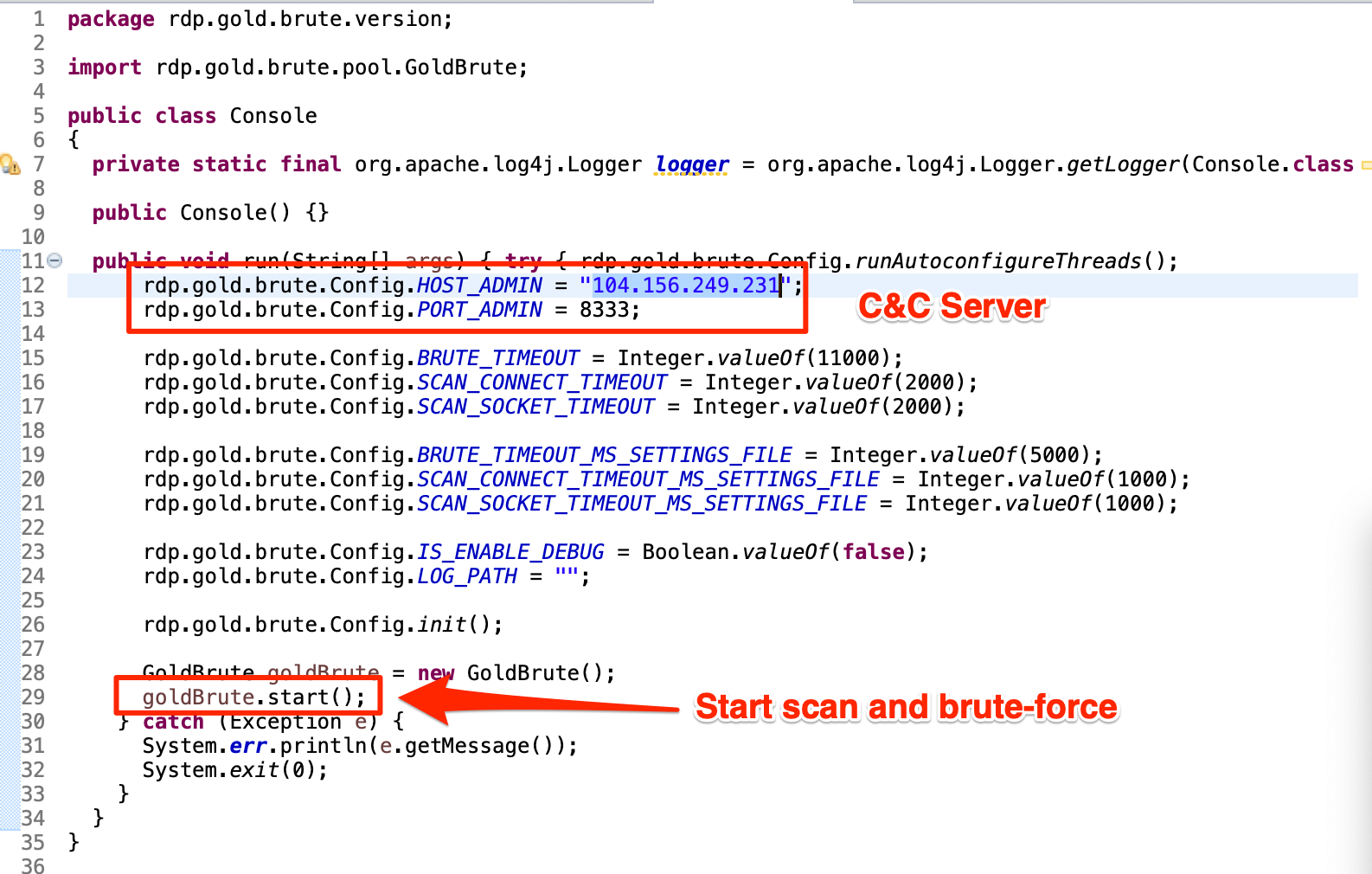

رید در یک مصاحبه توضیح داد: "اگر شما یک هکر هستید و به دنبال کسب بزرگترین سود هستید، می توانید به یک دستگاه پزشکی حمله نکنید. شما قصد حمله به کتابخانه ای که در آن استفاده می شود صدها دستگاه پزشکی. "

"کتابخانه" مخزن داده ها در یک دستگاه است، تقریبا همیشه کد برنامه های شخص ثالث را به چندین مشتری ارائه می دهد که تولید کنندگان می توانند برای استفاده در دستگاه دیگری در اختیار داشته باشند.

Wannacry شوک سایبری به یک سیستم مراقبت بهداشتی بود که بسیاری پیش بینی کرده بودند.

در سال 2017، بدافزار مخرب 16 بیمارستان در سراسر بریتانیا را تعطیل کرد. ایالات متحده آمریکا کره شمالی را متهم کرد. کارشناسان می گویند، ملت ها، بازیگران غیر دولتی، هکرها و دیگران در هنگام راه اندازی اعتصابات اینترنتی، از جمله به دلایل سیاسی یا مالی یا به سادگی برای کنجکاوی یا سرگرمی، انگیزه های گوناگونی دارند.

دکتر Dameff هشدار داد: "ما درس WannaCry را در ایالات متحده آموختیم."

دکتر توللی اضافه کرد: "چرا ما باید صبر کنیم تا مردم از این موضوع صدمه ببینند؟ چرا ما نمی توانیم مانع از این اتفاق شود؟"

هشدارهای سایبری رشد می کنند

اگر پیشگیری بهترین دارو باشد، تعداد زیادی از مکان ها اسکریپت دریافت نمی کنند.

گزارش امنیتی امنیت شرکت Netscout در سراسر جهان، حملات امنیتی را که شبکه های وب را در بیمارستان ها و دفاتر پزشکان شناخته اند و "حملات انکار سرویس توزیع شده" (DDoS) در 12 ماه گذشته به 1400 درصد افزایش یافته است، کشف کردند.

با وجود اینکه سه چهارم سازمان های بهداشتی در یک نظرسنجی اخیر گفتند که در سال گذشته "یک حادثه مهم امنیتی" داشته اند، تنها 9 درصد از سازمان های مراقبت های بهداشتی معتقدند که یکپارچگی زنجیره تامین یک تهدید بالقوه سایبری است.

وزارت امنیت داخلی فکر می کند در غیر این صورت.

در تحقیق انجام شده برای واحد تحقیقاتی ملی تلویزیون هارست، DHS اعلام کرده است که در سال مالی گذشته (29) بیشتر هشدارهای آسیب پذیری در مورد دستگاه های پزشکی را منتشر کرده است که از پنج سال پیش تلف شده است (23). این اداره گفت که آسیب پذیری های گزارش شده برای همه بخش ها - نه فقط پزشکی - از سال 2016 بیش از دو برابر افزایش داشته است، به 1302 در سال مالی 2018.

آیا ارائه دهنده خدمات پزشکی شما نقض سایبری رنج می برد؟ برای مشاهده نقض اطلاعات توسط: دولت، شرکت، نوع نقض، محل نقض، تاریخ و تعداد افرادی که تحت تأثیر قرار گرفته اند، در حال حاضر تحت بررسی وزارت امور خارجه ایالات متحده از اداره بهداشت و خدمات انسانی حقوق مدنی هستند.

تهدید رو به رشد سایبری این است که چرا دانیل بارد، مامور ارشد فناوری در ارواین، نرم افزار Promenade Software مبتنی بر کالیفرنیا که نرم افزار را برای وسایل پزشکی می سازد، کمک کرد تا سازمان اطلاعات تجزیه و تحلیل اطلاعات پزشکی (MedISAO) را راه اندازی کند. با نعمت اداره غذا و داروی، آن را به عنوان یک مرکز پاکسازی برای سازندگان دستگاه های معمول رقابت می کند تا داده ها را در مورد آسیب پذیری هایی که بر روی دستگاه های چندگانه تاثیر می گذارد - نه تنها از یک شرکت تاثیر می گذارد.

رید در یک مصاحبه توضیح داد: "اگر شما یک هکر هستید و به دنبال کسب بزرگترین سود هستید، می توانید به یک دستگاه پزشکی حمله نکنید. شما قصد حمله به کتابخانه ای که در آن استفاده می شود صدها دستگاه پزشکی. "

"کتابخانه" مخزن داده ها در یک دستگاه است، تقریبا همیشه کد برنامه های شخص ثالث را به چندین مشتری ارائه می دهد که تولید کنندگان می توانند برای استفاده در دستگاه دیگری در اختیار داشته باشند.

ریش، با استفاده از صفحه نمایش لپ تاپ و تلویزیون، نشان داد که چگونه شرکت خود یک کتابخانه نرم افزاری را برای آسیب پذیری، به ویژه آنهایی که می توانند مورد سوء استفاده قرار بگیرند، اسکن می کنند. در یک روز در ماه مارس، این برنامه 30 نقطه ضعف احتمالی را در نرم افزار شناسایی کرد. Promenade در حال برنامه ریزی برای استفاده در دستگاه چشم پزشکی است. هر آسیب پذیری در فونت قرمز برجسته شد.

فرهنگی که در حال رشد و در عین حال پرجمعیت است، فرهنگ به اشتراک گذاری اطلاعات بخشی از تکامل در جامعه دستگاه پزشکی است، که عادت به افشای اطلاعات خصوصی به رقبا و یا حفظ محصولات خود را با آخرین حفاظت از سایبر پس از خرید به روز شده است.

"هنگامی که شما یک دستگاه را به یک بیمارستان فروختید، باید برنامه ای برای چگونگی به روز رسانی آن را داشته باشید؛ به نظر می رسد که شما در حال رفع آسیب پذیری های جدید هستید." او گفت که سالهاست که در طرح کسب و کار تولید کنندگان دستگاه های پزشکی قرار نگرفته است.

"به وضوح 10 تا 15 سال پشت"

ریش یک متحد شگفت انگیز در مایکل مک نیل، افسر امنیت جهانی و خدمات Philips Healthcare است که در مصاحبه ای اعلام کرد که صنعتش "به وضوح 10 تا 15 سال پشت سر گذاشته" در امنیت آن است.

McNeil گفت: "من متاسف خواهم بود زیرا به علت پریشانی بودن، ما می توانیم به سرعت بخشیدن و حرکت صنعت در مسیر درست کمک کنیم."

در یک نشست FDA ژانویه در مورد مدیریت امنیت سایبر در دستگاه های پزشکی در خارج از واشنگتن، D.C.، McNeil از همتایان خود پرسید - به گفته وی - "قدم زدن" برای مقابله با چالش.

FDA این رویداد را با استفاده از صدها نفر از سهامداران صنعت مورد استفاده قرار داده است تا ابزارهای جدید امنیتی سایبرنوری را برای رسیدن به تأیید مورد نیاز خود قرار دهند.

دکتر سوزان شوارتز، معاون مدیر دفتر همکاری های استراتژیک و نوآوری های فناوری در مرکز دستگاه ها و بهداشت رادیولوژی در FDA، تلاش می کند و در مصاحبه ای تصریح کرد که هیچ پایگاه مرکزی ای وجود ندارد که حملات سایبری علیه بیمارستان ها و مراقبت های بهداشتی را دنبال کند ارائه دهندگان و عواقب آن حوادث.

دکتر شوارتز پاسخ داد: "بله، آن را بپرسید که آیا این امر مفید خواهد بود که چنین مخزنی از حوادث در سراسر کشور داشته باشد.

:format(webp)/cdn.vox-cdn.com/uploads/chorus_image/image/63875731/12.6.1.0.jpg)