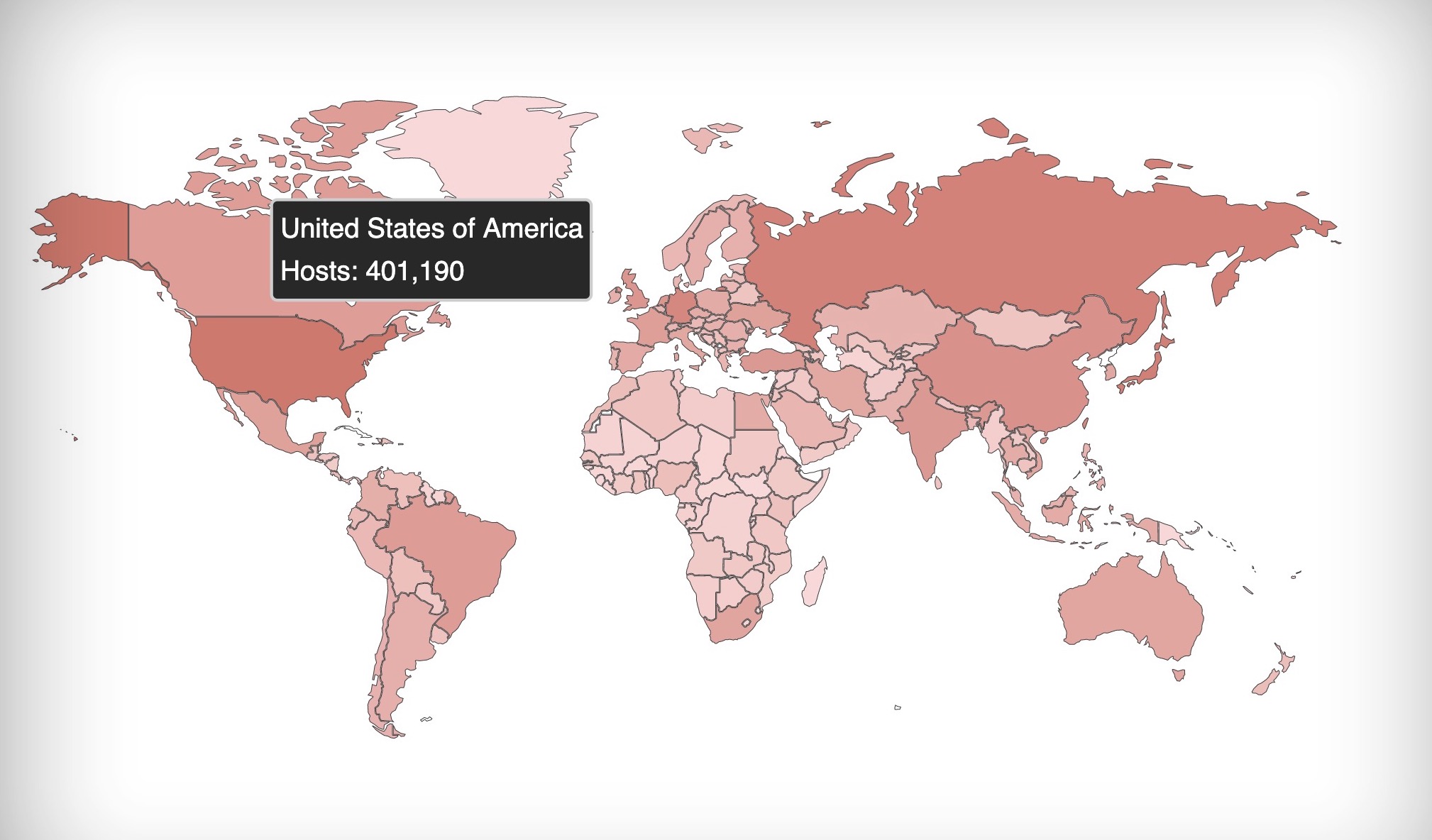

BLUETOOTH چسب نامرئی است که دستگاه را با یکدیگر متصل می کند. به این معنی است که وقتی که اشکالات وجود دارد، همه چیز از دستگاه های اپل و اندروید، اسکوتر ها و حتی کلید های احراز هویت فیزیکی مورد استفاده برای محافظت از حساب های دیگر تاثیر می گذارد. میزان تقریبی می تواند خیره کننده باشد: نقص BlueBorne، اولین بار در سپتامبر 2017 افشا شد، 5 میلیارد کامپیوتر، تلفن و واحد IoT را تحت تاثیر قرار داد.

همانطور که با هر یک از محاسبات استاندارد، احتمال وجود آسیب پذیری در کد واقعی پروتکل بلوتوث خود و یا در بلوتوث کم انرژی سبد سبک خود را. اما محققان امنیتی می گویند دلیل اصلی بلوتوث این است که بیشتر با مقیاس استاندارد از استاندارد نوشته شده است، توسعه آن توسط کنسرسیوم شناخته شده به عنوان گروه بلغور ویژه است. بلوتوث گزینه های زیادی برای استقرار ارائه می دهد که توسعه دهندگان لزوما به طور کامل از گزینه های در دسترس موجود نمی باشند، که می تواند پیاده سازی های نامناسب را به همراه داشته باشد.

بن سیری، یکی از محققانی که BlueBorne و معاون رئیس تحقیق در شرکت امنیتی Armis را در اختیار داشت، می گوید: "یکی از دلایل اصلی بلوتوث در بسیاری موارد است که این پروتکل پیچیده است. "هنگامی که شما به استاندارد بلوتوث نگاه می کنید آن مانند 3000 صفحه طول می کشد - اگر شما آن را با سایر پروتکل های بی سیم مانند Wi-Fi مقایسه کنید، برای مثال، بلوتوث مانند 10 برابر طول می کشد. Bluetooth SIG سعی کرد تا چیزی بسیار فراگیر و متناسب با بسیاری از کاربران نیازهای مختلف، اما پیچیدگی این بدان معنی است که اگر شما سازنده هستید، بدانید که چطور باید از آن استفاده کنید. "

طولانی در دندان

بلوتوث، همانطور که شما احتمالا از اسپیکر قابل حمل، صفحه کلید بی سیم و مسواک خود می دانید، به دو دستگاه پروکسیما اجازه می دهد تا با یکدیگر به یکدیگر متصل شوند. جفت شدن می تواند هر دو طول هر دو دستگاه در حال استفاده است، به عنوان با ردیاب تناسب اندام و گوشی های هوشمند. یا می تواند موقتی باشد، راه تنظیم یک دستگاه یا تأیید هویت کاربر. بلوتوث کم انرژی یک نسخه متراکم از پروتکل است، برای دستگاه هایی که محاسبات محدود و منابع قدرت دارند.

اساسا، هر دو بلوتوث و BLE یک کانال را برای دو دستگاه برای ارتباط برقرار می کنند - یک ترفند بسیار مفید، اما یکی از آن ها درب را برای تعاملات خطرناک باز می کند. بدون بررسی قوی تأیید رمزنگاری، اشخاص ثالث مخرب می توانند از بلوتوث و BLE برای اتصال به یک دستگاه که نباید به آنها دسترسی داشته باشند یا اهداف را فریب دهند تا فکر کنند که دستگاه سرکش خود یک اعتماد است.

سید رفیع حسین، یک کارشناس امنیت در دانشگاه پوردو می گوید: "این استاندارد اغلب یک موضوع را به صورت پراکنده توصیف می کند." "و اغلب تعاملات پیچیده پروتکل را به تولید کنندگان می زند، که یکی دیگر از دلایل آسیب پذیری است."

کن Kolderup، معاون رئیس جمهور بازاریابی در SIG بلوتوث، می گوید که این گروه بسیار از چالش و اهمیت آموزش توسعه دهندگان برای گرفتن دسته در محدوده وسیع بلوتوث آگاه است. او می گوید اسناد و مدارک بسیار گسترده است، زیرا پروتکل نه تنها لایه فرکانس رادیویی را برای بلوتوث تعریف می کند، بلکه همچنین دارای اجزاء در هر لایه تکنولوژی، از سخت افزار تا از طریق برنامه ها، برای تضمین قابلیت همکاری بین دستگاه های بلوتوث است.

Kolderup می گوید: "بلوتوث فقط جریان صوتی بی سیم نیست، انتقال اطلاعات کم قدرت، شبکه مش است؛ این محدوده وسیع تر است." "اما امنیت به وضوح بسیار مهم است. این استاندارد حالتهای عملیاتی را برای همه چیز فراهم می کند، از جمله هیچگونه امنیت تا 128 AES رمزگذاری و یا حالت" فقط اتصالات ایمن ". ما آن را به همان اندازه که جامعه درخواست کرده است قرار داده ایم."

مثال اخیر، هر چند، کمک می کند تا نشان دهد که چگونه روند می تواند شکستن است. در ماه فوریه، محققان شرکت امنیتی McAfee مشکلات بلوتوث کم انرژی انرژی را در یک قفل هوشمند شناخته شده به نام BoxLock گزارش کردند. این دستگاه برای استفاده از یک پیکربندی کم انرژی بلوتوث به نام "Just Works Mode" طراحی شده است که به دستگاه اجازه می دهد بدون هیچ گونه کلمه عبور یا سایر رمزهای عبور رمزگذاری شده جفت شود. در نتیجه، محققان مک آفی می توانند به هر قفل متصل شوند، دستورالعمل BLE دستگاه را تجزیه و تحلیل کنند، و مشخص کنند که کدام دستور را باز کرد. علاوه بر این، BoxLock این دستور را در حالت خواندن / نوشتن پیکربندی کرده است، پس هنگامی که مهاجمان می دانستند چه هدف، می توانند باز شود. BoxLock تا به حال از آسیب پذیری های پچ شده است.

BoxLock به دو مسئله بلوتوث رایج رفت. این یک نسخه نسبتا ناامن از آن برای یک دستگاه - یک قفل - که خواستار امنیت شدید شده است، نصب کرد. با ترویج ترافیک بلوتوث در حال باز کردن، هکرها به راحتی زندگی می کنند.

استیو Povolny، رئیس تحقیقات تهدید پیشرفته در McAfee می گوید: "مشکل این است که BoxLock از اجرای بی بدیل BLE استفاده کرد. "من نمی توانم بگویم که این یک پروتکل ناامن به هیچ وجه است. بخشی از این واقعیت است که بلوتوث به عنوان جامعۀ مورد بررسی جامعه امنیت قرار نگرفته است و برای فروشندگان و تولیدکنندگان چه نقصی دارد هستند."

بطور قطع بلوتوث به درجه ای مورد بررسی قرار گرفته است، اما محققان می گویند که کمبود شدید تحقیق از لحاظ تاریخی دوباره حاصل می شود از این که چگونه این استاندارد حتی استاندارد را می خواند و خیلی کمتر درک می کند که چگونه کار می کند و تمام برنامه های کاربردی ممکن است. در کنار این، این نوع امنیت را از طریق ناگهانی ایجاد کرده است، در حالی که مهاجمان همچنین به راحتی به حملات علیه پروتکل ها و سیستم های دیگر، به جای زمان صرف شده برای چگونگی برخورد با بلوتوث، آسان تر شده اند.

متیو گرین، یک رمزگشاینده در دانشگاه جان هاپکینز، می گوید: "من نمی توانستم یک نظر متداول درباره امنیت واقعی بلوتوث بدهم، و من به شدت متاسفم که طراحان پروتکل نیز نمی توانند باشند." "به همین دلیل است که تمام جزئیات در صدها صفحه از مشخصات قابل خواندن نگهداری می شوند. بسیاری از تولید کنندگان دستگاه با طراحی امنیت خود به عنوان یک نوع لایه" اضافه کردن "که از بلوتوث استفاده می کنند، طراحی شده است. این احتمالا عاقلانه است آنچه که پروتکل خود را از آن غافل کرده است. "

اما در سال های اخیر، توقف بلوتوث شروع به خراب شدن کرده است. پس از آسیب پذیری های بالا مانند BlueBorne، محققان به طور فزاینده ای بر افزایش آگاهی درباره اجرای بلوتوث و مسائل پیکربندی تمرکز می کنند. حمله کنندگان شروع به در نظر گرفتن بلوتوث به عنوان یک گزینه واقعی برای راه اندازی حملات. به عنوان مثال، در روز دوشنبه، شرکت امنیتی Kaspersky Lab یافته های مربوط به یک بازیگر تهدید کننده کره ای را با پیوندهای احتمالی دولت منتشر کرد که یک اسکنر بلوتوث را در نرم افزارهای مخرب ویندوز ساخته است، به نظر می رسد که برای دستگاه های بلوتوث بالقوه مورد نظر اسکن کند.

قفل کردن آن پایین

SIG بلوتوث می گوید که در نظر دارد نسل بعدی منابع برای توسعه دهندگان را شامل می شود، از جمله امکان ایجاد یک ابزار حسابرسی امنیتی، کدنویسی می تواند برای بررسی پیاده سازی بلوتوث خود استفاده کند. Kolderup SIG می گوید که کنسرسیوم تشخیص دقیق مشخصات و اطلاعات را در مورد آسیب پذیری بالقوه و نحوه بهبود امنیت کلی آن را تشویق می کند. SIG همچنین تلاش می کند تا کار بهتر را به منظور انتشار منابع موجود در پیاده سازی امن بلوتوث مانند موسسه ملی استاندارد ها و راهنمای فناوری انجام دهد.

او می گوید: "بیشتر و بیشتر دستگاه ها در حال اتصال به یکدیگر هستند و ناگهان مجموعه ای از چالش های دیگر را که شما باید از زمانی که محصول ایجاد می کنید آگاه کنید." "ما افرادی را تشویق می کنیم که از حداکثر میزان امنیت سایبری مورد نیاز شما پشتیبانی کنند. ما از شما تشویق می کنیم که آن را قفل کنید."

محققان بر این باورند که خطرات امنیتی بلوتوث و پاداش بالقوه برای هکرهای مخرب تنها در حال افزایش است، زیرا بلوتوث به طور گسترده ای در تنظیمات مصرف کننده مانند دستگاه های خانگی هوشمند و پوشیدنی استفاده می شود که بیشتر توسط شرکت ها و دولت ها برای بزرگ شدن استقرار مقیاس در دفاتر شرکت، بیمارستان ها و محیط های کنترل صنعتی.

سروی Armis می گوید: "بلوتوث برای کلید های هوشمند، برای رمزنگاری حساس و احراز هویت استفاده می شود." "و همچنین فقط از دستگاه های متصل پزشکی به زیرساخت های بی سیم، همه چیز در محیط های کسب و کار جایی است که در آن راه است و نظارت نمی شود. این امنیت نیست."

محققان می گویند که ابزارهای بیشتر و منابع آموزشی از سوی SIG بلوتوث، راه بسیار خوبی برای به دست آوردن قابلیت کنترل بیشتر در بلوتوث است. در ضمن، هر زمان که از بلوتوث استفاده نمی کنید؟ فقط آن را خاموش کنید