در حالی که جزئیات مربوط به حمله زنجیره تامین گسترده به مشتریان ASUS را نشان می دهد، شرکت امنیتی روسیه Kaspersky هفته گذشته لیست کامل آدرس های MAC را که هکرها سخت افزار را به نرم افزارهای مخرب خود هدف جراحی قرار داده است، اختصاص داده است.

در عوض، کسپرسکی ابزار آفلاین اختصاصی را منتشر کرد و یک صفحه وب آنلاین را راه اندازی کرد که کاربران PC ASUS می توانند آدرس های MAC خود را جستجو کنند تا بررسی کنند که آیا آنها در لیست ضربه بودند.

با این حال، بسیاری معتقدند که این روش مناسب برای شرکت های بزرگ با صدها هزار سیستم نیست که می دانند که آیا آنها هدف قرار گرفته اند یا خیر.

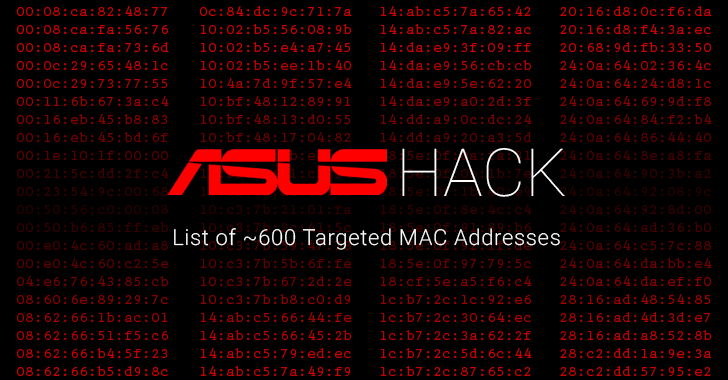

لیست MAC های هدفمند در حمله زنجیره تامین ASUS

برای حل این مشکل و کمک به دیگر کارشناسان امنیت سایبری شکار خود را برای کمپین های مربوط به هک ادامه می دهند، شرکت کننده شرکت سازنده امنیتی Skylight در شرکت کننده شرکت کننده شرکت کننده شرکت کننده شرکت کننده در شرکت "هکر نیوز" با "The Hacker News" تماس گرفته و فهرست کاملی از تقریبا 583 آدرس MAC را که مورد نقض ASUS قرار گرفته است، ارائه کرد.

Skylight در یک پست با "The Hacker News" گفت: "اگر اطلاعات مربوط به اهداف وجود داشته باشد، باید آن را به طور عمومی در اختیار جامعه امنیت قرار داد تا ما بتوانیم از خودمان بهتر دفاع کنیم."

"بنابراین، ما فکر می کردیم که می توان لیست را استخراج کرد و آن را به صورت عمومی منتشر کرد تا هر تمرین امنیتی بتواند آن را به دستگاه های شناخته شده در حوزه خود تقسیم کند."

محققان Skylight فهرستی از آدرس های هدفمند MAC را با کمک ابزار آنلاین آفلاین کشف کردند که حاوی لیست کامل آدرس های 619 MAC درون اجرایی است اما با استفاده از یک الگوریتم هش مخلوط شده محافظت می شود.

آنها یک سرور قدرتمند آمازون و یک نسخه اصلاح شده از ابزار شکست خوردن رمز عبور HashCat را برای خاموش کردن آدرس های MAC 583 در کمتر از یک ساعت استفاده کردند.

"ورودی AWS p3.16xlarge آمازون را وارد کنید. این حیوانات هشت (شما را به درستی) پردازنده های NVIDIA V100 Tesla 16 گیگابایتی حمل می کند. کل مجموعه ای از 1300 پیشوند در کمتر از یک ساعت مجبور شد خشونت را تحمل کند."

ASUS هک: Operation ShadowHammer

هفته گذشته نشان داده شد که گروهی از هکرهای حمایت شده از سوی دولت موفق به ربودن سرور به روز رسانی خودکار نرم افزار ASUS Live در سال گذشته شدند و به روز رسانی های مخرب را به بیش از یک میلیون کامپیوتر ویندوز در سراسر جهان به منظور آلوده کردن آنها را با عقب.

همانطور که هفته گذشته گزارش کردیم، کسپرسکی این حمله را که تحت عنوان Operation ShadowHammer نامگذاری شده بود کشف کرد، پس از آنکه 57،000 کاربر با نسخه پشتی نرم افزار ASUS LIVE Update آلوده شدند.

شرکت امنیتی پس از آن اعلام کرد ASUS در مورد کمپین حملات زنجیره تامین در 31 ژانویه 2019 اعلام کرد.

محققان پس از تجزیه و تحلیل بیش از 200 نمونه از به روز رسانی های مخرب، هکرها که هنوز به هیچ گروه APT اعطا نمی شوند، فقط می خواستند لیست خاصی از کاربران شناسایی شده توسط آدرس های منحصر به فرد MAC خود را که به نرم افزارهای مخرب سخت افزاری داشتند، هدف قرار دهند.

اگرچه مرحله دوم بدافزار تنها به حدود 600 کاربر هدفمند منتهی شد، این بدان معنا نیست که میلیون ها کامپیوتر ASUS که بهروزرسانی نرم افزارهای مخرب را دریافت نکرده اند، به خطر افتاده اند.

چگونگی چک کردن اینکه آیا لپ تاپ ASUS شما هک شده است؟

پس از اعلام اینکه گروه ناشناخته هکرها سرورهای خود را بین ماه های ژوئن و نوامبر 2018 را هک کردند، این هفته ASUS نسخه خالص برنامه LIVE Update خود را (نسخه 3.6.8) منتشر کرد و همچنین قول داد تا "مکانیسم های تأیید امنیتی چندگانه" را برای کاهش شانس حملات بیشتر.

با این حال، باید بدانید که فقط نصب نسخه پاک بروزرسانی نرم افزار بر روی بسته مخرب، کد مخرب را از سیستم های آلوده حذف نمی کند.

بنابراین، برای کمک به مشتریان خود می دانیم که آیا آنها قربانی حمله بودند، ASUS همچنین یک ابزار تشخیصی را که با استفاده از آن می توانید بررسی کنید که آیا سیستم ASUS شما توسط بروز رسانی مخرب تحت تاثیر قرار گرفته است، منتشر کرد.

اگر آدرس MAC کامپیوتر خود را در لیست پیدا کنید، به این معنی است که رایانه شما توسط به روز رسانی مخرب پشتی گذاشته شده است، و ASUS توصیه می کند که تنظیم مجدد کارخانه را انجام دهید تا کلیه سیستم را پاک کنید.

هویت هکرها و نیت آنها هنوز ناشناخته است.