گوگل تایید کرد که Cyberthieves توانست قبل از نصب نرم افزارهای مخرب به Backdoor چارچوب Android را مدیریت کند. به طور خلاصه، بدافزار به نظر می رسد که توسط گوگل در عمیق ترین نقطه در آندروید خوش شانس.

یکی از بزرگترین ترسهای امنیت تلفن همراه به تصویب رسیده است. گوگل هفته گذشته (6 ژوئن) تایید کرد که Cyberthieves توانست قبل از نصب نرم افزارهای مخرب به Backdoor چارچوب Android را مدیریت کند. به طور خلاصه، بدافزار به نظر می رسد که توسط گوگل در عمیق ترین نقطه در آندروید خوش شانس.

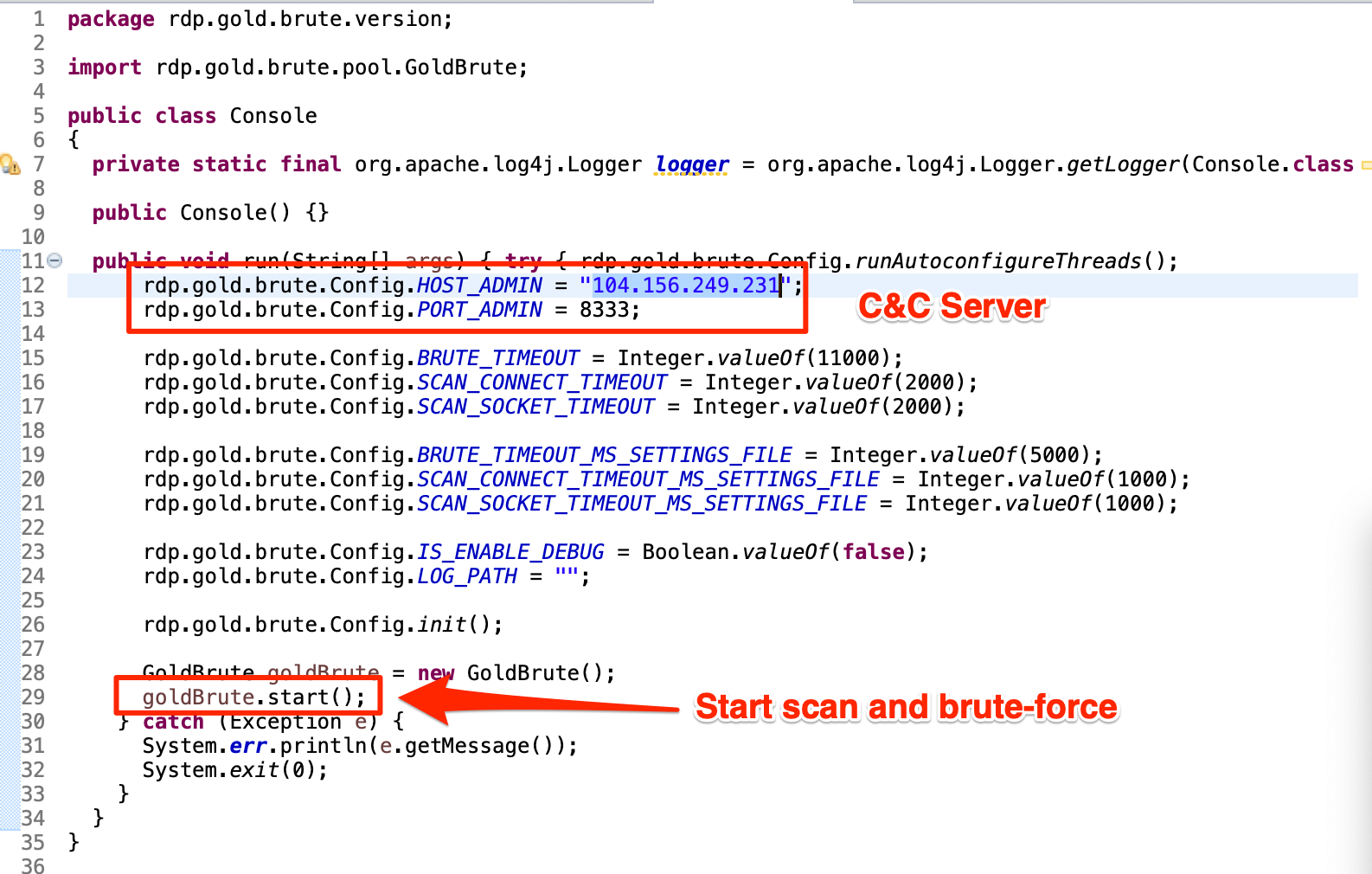

"در بستر برنامه Google Play، نصب به این معنی بود که [نرم افزارهای مخرب] نباید نصب را از منابع ناشناخته غیر فعال کنند و تمام نصب برنامه به نظر می رسید مانند آنها از Google Play بود"، لوکاس Siewierski از تیم امنیتی و حفظ حریم خصوصی اندروید نوشت ، در یک پست وبلاگ "برنامه ها از سرور C & C دانلود شد و ارتباط با C & C با استفاده از یک روال معمول رمزگذاری با استفاده از XOR و ZIP دوبار رمزگذاری شد. برنامه های دانلود شده و نصب شده از نام های بسته های برنامه های غیرمعمول موجود در Google Play استفاده کردند. هر گونه ارتباط با برنامه های موجود در Google Play از جمله همان نام بسته. "

سازمانی CISOs و سازمان های جامعه مدنی، همراه با CIO ها، کشف می کنند که اعتماد به شرکت های بزرگ سیستم عامل های تلفن همراه امروز - اپل و گوگل - برای رسیدگی به امنیت خود را از دست رفته بی احترامی است. با توجه به ماهیت اکوسیستم اپل (مجموع یک سازنده گوشی، که اجازه می دهد تا سیستم بسیار بیشتر بسته)، در iOS کمی امن تر است، اما فقط کمی.

با این حال، پذیرش جدید گوگل قطعا باعث می شود که اپل کمی در زمینه امنیت بهتر شود. این مسئله نه تنها با سیستم عامل نیست، هر دو سیستم عامل iOS و Android دارای کد منطقی امنیت سایبری هستند. این برنامه ها با برنامه های ارائه شده به شرکت ها و مصرف کنندگان از طریق تأسیسات برنامه رسمی تأیید شده است. جوانب مثبت شرکت در حال حاضر می دانند که نه اپل و نه گوگل به اندازه کافی برای تأیید امنیت برنامه ها تلاش می کنند. در بهترین حالت، هر دو برای مسائل مربوط به سیاست و کپی رایت به مراتب بیشتر از حضور نرم افزارهای مخرب هستند.

اما با برنامه های شخص ثالث درست برخورد می شود. برنامه هایی که به طور مستقیم از اپل و گوگل به فروش می رسند می توانند اعتماد کنند - یا تا زمانی که افشای Google انجام شود، تصور می شد.

حادثه ای که گوگل پذیرفته شد، دو سال پیش اتفاق افتاد، و در پست وبلاگ نمی توان گفت که چرا گوگل در آن زمان آن را اعلام نکرده بود یا اینکه چرا آن را در حال حاضر انتخاب کرده است. ممکن است گوگل قصد داشته باشد تا قبل از اعلام آن، این سوراخ را به اندازه کافی بسته باشد، اما دو سال زمان بسیار بدی برای شناختن این سوراخ جدی است و در مورد آن سکوت می کند.

پس چه اتفاقی افتاد؟ گوگل امتیازات زیادی برای انتشار جزئیات زیادی به دست می آورد. پیشینه داستان گوگل یک سال پیش از آن آغاز می شود - به طوری که، سه سال پیش - با مجموعه ای از برنامه های تبلیغاتی اسپم تبلیغاتی به نام Triada.

Siewierski نوشت: "هدف اصلی برنامه های Triada این بود که برنامه های اسپم بر روی یک دستگاه که تبلیغات را نمایش می داد نصب شود. "سازندگان Triada درآمد حاصل از تبلیغات نمایش داده شده توسط برنامه های اسپم جمع آوری شده است. روش Triada استفاده شد برای این نوع برنامه ها پیچیده و غیر معمول است. برنامه های Triada به عنوان ریشه کنی تروجان ها آغاز شده، اما به عنوان محافظت از Google Play محافظت در برابر سوء استفاده ریشه، برنامه های Triada مجبور به انطباق، پیشرفت به سیستم backdoor تصویر سیستم. "

سپس Siewierski روش متداول را توضیح می دهد: "اولین اقدام Triada برای نصب یک نوع پرونده باینری سوپرکاربر (su) بود. این باینری مجاز به برنامه های دیگر موجود در دستگاه اجازه استفاده از مجوزهای ریشه را داد. باینری سو استفاده شده توسط Triada نیاز به رمز عبور داشت منحصر به فرد در مقایسه با فایل های باینری منظم معمول با سایر سیستم های لینوکس منحصر به فرد است و باینری دو کلمه عبور را پذیرفته است: od2gf04pd9 و ac32dorbdq. بسته به اینکه کدام یک ارائه شده باشد، دستور باینری به عنوان یک argument به عنوان ریشه داده می شود یا تمام استدلال ها را به هم متصل می کند این concatenation قبل از SH، سپس آنها را به عنوان ریشه اجرا کرد. در هر صورت، برنامه باید بداند رمز عبور صحیح برای اجرای فرمان به عنوان ریشه. "

این برنامه با استفاده از یک سیستم پیشرفته پیچیده برای آزاد سازی فضای مورد نیاز، اما اجتناب از آن - تا آنجا که ممکن است - حذف هر چیزی که هشدار IT یا مصرف کننده را به یک مشکل. "تماشای وزن شامل چند مرحله و تلاش برای آزاد سازی فضای بر روی پارتیشن کاربر و پارتیشن سیستم کاربر است. با استفاده از لیست سیاه و سفید لیست برنامه ها، ابتدا همه برنامه ها را در لیست سیاه خود حذف کرد. اگر فضای بیشتری نیاز بود، همه را حذف می کرد برنامه های دیگر تنها برنامه های موجود در لیست سفید را ترک می کنند. این روند فضای آزاد را آزاد کرد و اطمینان حاصل کرد که برنامه های مورد نیاز برای عملکرد تلفن به درستی حذف نشده اند. " او همچنین اشاره کرد که "علاوه بر نصب برنامه هایی که تبلیغات را نمایش می دهند، Triada کد را به چهار مرورگر وب تزریق کرد: AOSP (com.android.browser)، 360 Secure (com.qihoo.browser)، Cheetah (com.ijinshan.browser_fast) و Oupeng (com.oupeng.browser). "

:format(webp)/cdn.vox-cdn.com/uploads/chorus_image/image/63875731/12.6.1.0.jpg)