نرم افزار همیشه نمی تواند کدهای مخرب را در سیستم عامل از اجزای سخت افزاری پنهان کند. تشخیص هک های مبتنی بر سخت افزار فوق العاده دشوار است، اما پیشرفت در جهت جلوگیری از اثربخشی چنین حملاتی صورت می گیرد.

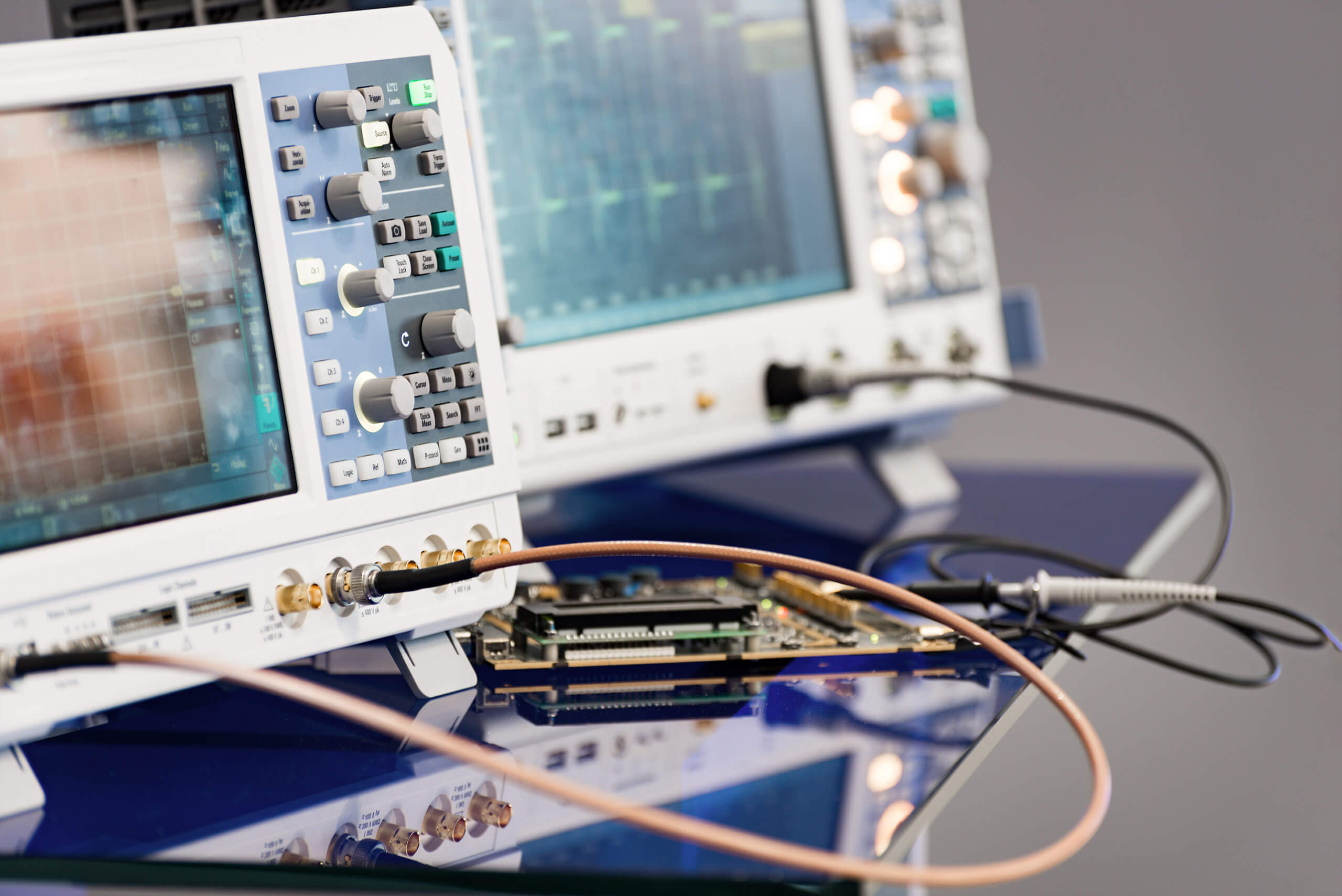

در عین حال که نقصهای CPU و Spectre و Meltdown CPU ها برجسته شده است، این اشکالات فقط سطح هکرها و مهاجمان را به مدت چندین سال نگاه دارند. پنهان کردن نرم افزارهای مخرب داخل سیستم عامل در درایوهای سخت، مادربرد، کارت گرافیک و دیگر اجزای رایج می تواند نرمافزار سطح OS را برای غیرفعال بودن آن غیر ممکن کند.

با وجود اینکه توسعه دهندگان بدافزار حتی از طریق وارد کردن کد مخرب به سیستم عامل جاسازی شده، حتی محققان دانشگاه ایالتی کارولینای شمالی و دانشگاه تگزاس در آستین، روش های قابل اعتماد برای شناسایی چنین نفوذ را توسعه داده اند. با مشخص کردن توان مصرفی سیستم و هر یک از اجزای آن، نوع بدافزار موجود میتواند تعیین شود. تحقیقات توسط لاکهید مارتین و بنیاد ملی علوم حمایت شد.

"ماهیت حملات میکرو معماری آنها را بسیار دشوار برای تشخیص - اما ما پیدا کرده اند راه را برای شناسایی آنها"

رایانه های رومیزی برنامه اصلی این نوآوری نیستند. اینترنت چیزهای دستگاه و سیستم های جاسازی شده صنعتی موارد مهم استفاده برای نگاه کردن است. بسیاری از این دستگاه ها دارای سیستم عامل نیستند و تنها کد دستگاه را اجرا می کنند که در بخش کوچکی از حافظه غیر قابل ذخیره نگهداری می شود. نرم افزار آنتی ویروس حتی در اکثر سیستم های جاسازی شده در دنیای واقعی حتی عملی نیست.

قدرت نظارت بر استفاده از خود یک مفهوم جدید نیست، بلکه ایده یک راه حل plug-and-play که قادر به کار با انواع سیستم های مختلف است جذاب است. تنها نکته اینجا این است که نرم افزارهای مخرب بسیار دقیق می توانند تلاش کنند که مصرف برق طبیعی را تکرار کنند. در این موارد، زمانی وجود دارد که ابزار محقق قادر به تشخیص حضور نرم افزارهای مخرب نیست. با این حال، سرقت اطلاعات توسط نرم افزارهای مخرب به میزان 86 تا 97 درصد کاهش پیدا کرد، اما هنوز هم به هکر ها که در حال پوشش دادن آهنگ های خود هستند، به شدت آسیب می رسانند.